Comment Configurer Fail2Ban

Après avoir installé Fail2Ban, envisagez de le configurer. Dans cette section, nous allons voir comment le faire à l'aide des fichiers fail2ban.local et jail.local.

Modifier les Paramètres par Défaut avec fail2ban.local (Optionnel)

Le fichier fail2ban.conf contient la configuration de base de Fail2Ban. Il contient les paramètres globaux qui ne doivent pas être modifiés.

Si vous souhaitez apporter des modifications, nous vous recommandons de créer un fichier local. Faites une copie de fail2ban.conf et renommez-le en fail2ban.local pour remplacer le profil de configuration par défaut.

Voici comment renommer la copie et configurer les paramètres dans le fichier fail2ban.local :

cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.localTapez la commande suivante et appuyez sur Entrée pour ouvrir le fichier :

sudo nano /etc/fail2ban/fail2ban.localVous pouvez maintenant modifier les définitions à l'intérieur du fichier. Examinons les options et les valeurs possibles.

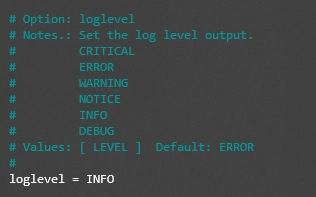

loglevel = INFO

Définit le niveau de sortie des journaux :

- CRITICAL – conditions d'urgence qui doivent être immédiatement examinées.

- ERROR – quelque chose ne va pas, mais ce n'est pas critique.

- WARNING – une condition potentiellement nuisible.

- NOTICE – une condition normale mais significative.

- INFO – messages informatifs qui peuvent être ignorés.

- DEBUG – messages de débogage.

logtarget = STDERR

Enregistre les actions dans une cible de journal spécifique, qui peut être :

- FILE – enregistrement dans un fichier journal.

- SYSLOG – enregistrement dans un fichier journal basé sur les messages.

- STDERR – enregistrement dans une sortie standard d'erreur.

- STDOUT – sortie standard.

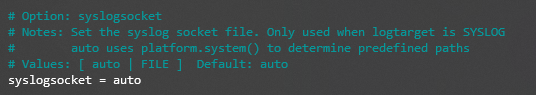

syslogsocket = auto

Définit le fichier de socket du journal système sur auto ou file (si vous avez défini logtarget en SYSLOG).

socket = /var/run/fail2ban/fail2ban.sock

Définit le fichier de socket pour communiquer avec le démon. L'emplacement par défaut est /var/run/fail2ban/fail2ban.sock.

pidfile = /var/run/fail2ban/fail2ban.pid

Définit le fichier PID pour stocker l'identifiant de processus du serveur Fail2Ban. L'emplacement par défaut est /var/run/fail2ban/fail2ban.pid.

Configuration du Fichier jail.local

Fail2Ban possède un autre fichier de configuration nommé jail.conf qui inclut les « jails » - des filtres avec des actions. Cependant, les utilisateurs ne doivent pas modifier directement ce fichier car il contient l'ensemble de règles de base du logiciel.

Au lieu de cela, faites une copie du fichier original et renommez-le jail.local. En l'utilisant, vous pourrez personnaliser et configurer les filtres et les actions, tels que ignoreip, bantime, findtime, maxretry et backend.

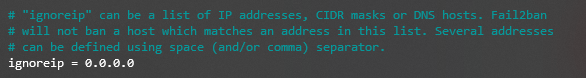

ignoreip

Cette fonctionnalité vous permet de spécifier des adresses IP, des hôtes DNS ou des masques CIDR de confiance que Fail2Ban doit ignorer. Ce paramètre autorise tout le trafic provenant des sources spécifiées. Vous pouvez ajouter plusieurs adresses en les séparant par un espace.

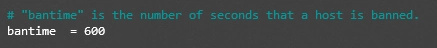

bantime

Ce paramètre définit la durée pendant laquelle un client sera banni après des tentatives d'authentification infructueuses. La période de bannissement est mesurée en secondes, et la valeur par défaut est de 600 secondes (soit 10 minutes).

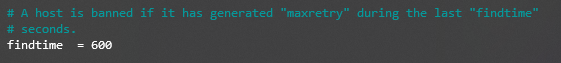

findtime

Ce paramètre détermine la période pendant laquelle des tentatives de connexion infructueuses peuvent se produire. Si un hôte échoue un certain nombre de fois (selon le paramètre maxretry) pendant la période définie, son adresse IP sera bannie.

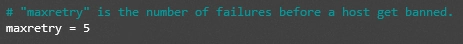

maxretry

maxretry fonctionne conjointement avec findtime - il définit le nombre maximum de tentatives de connexion infructueuses autorisées pendant la fenêtre de temps définie. La valeur par défaut est de 5.

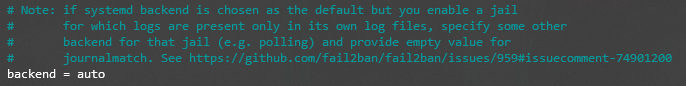

backend

Cette fonctionnalité vous permet de spécifier la configuration backend pour la modification de fichiers. La valeur par défaut est auto, mais si vous utilisez CentOS ou Fedora, elle doit être systemd.

Voici les valeurs disponibles parmi lesquelles vous pouvez choisir :

- pynotify - surveille les modifications du système de fichiers en temps réel et nécessite l'installation d'un moniteur d'altération de fichiers.

- gamin - identique à pynotify mais nécessite l'outil Gamin.

- polling - utilise un algorithme de sondage qui ne nécessite pas de bibliothèques externes.

- systemd - utilise la bibliothèque Python de systemd pour accéder au journal de systemd.

- auto - utilisera les valeurs précédentes dans cet ordre - pyinotify, gamin et polling.

Vous pouvez également configurer des paramètres supplémentaires dans le fichier jail.local, y compris les paramètres SSH et iptables. Les options disponibles incluent :

- banaction - définit quelle action par défaut utiliser lorsque le seuil maxretry est atteint. Si vous utilisez firewalld, définissez la valeur sur firewallcmd-ipset. Cependant, si vous avez configuré UFW comme pare-feu, changez-la en ufw.

- banaction_allports - vous permet d'étiqueter et de bloquer les adresses IP sur tous les ports. Si vous utilisez firewalld, définissez la valeur sur firewallcmd-ipset.

- port - la valeur doit correspondre au service défini. Si vous utilisez le port par défaut, changez la valeur en nom du service. Si vous utilisez un port non traditionnel, entrez son numéro ici.

- filter - le nom du fichier situé dans /etc/fail2ban/filter.d contient les informations failregex utilisées pour analyser les fichiers journaux.